اپل با پروتکل رمزنگاری PQ3 آی مسیج را در برابر حملات کوانتومی ایمن میکند

- اخبار تکنولوژی

- مطالعه 8 دقیقه

اپل از مهم ترین بروزرسانی امنیتی iMessage با پروتکل رمزنگاری PQ3 رونمایی کرد!

پیش از آن احتمالا میدانستید که آی او اس 17.4 بروزرسانی عظیمی برای آیفون ها میباشد که به ویژگی های جذابی مجهز شده است. این بروزرسانی برای کاربران اروپایی امکان نصب اپلیکیشن خارج از اپ استور را فراهم خواهد کرد. همچنین علاوه بر آن این بروزرسانی با اموجی های جدید و چندین تغییرات و ویژگی های کاربردی در Apple Card خواهد شد. اما علاوه بر این ها یک ویژگی جذاب دیگری نیز در این نسخه وجود دارد. اپل در پستی در وبلاگ خود مدعی شده است که آی مسیج با پیشرفت امنیتی بزرگی همراه خواهد شد. این تغییرات شامل پروتکل امینتی پیشرفته در مقایسه با دیگر پیامرسان های موجود میباشد.

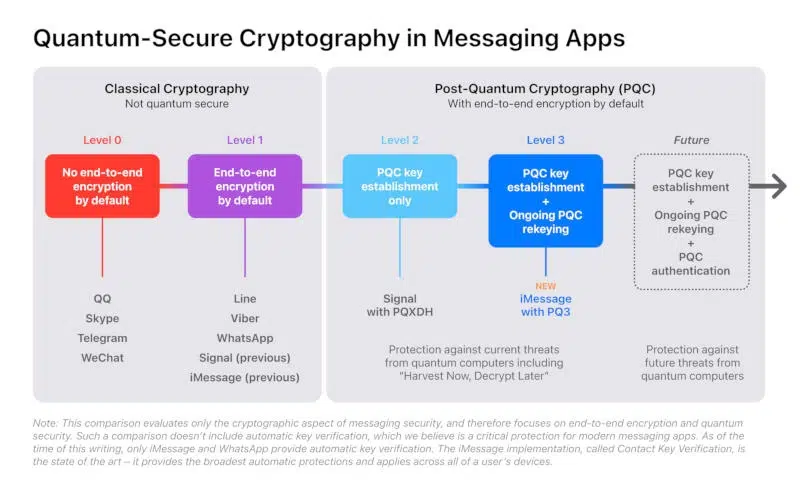

در اینجا موضوع کمی فنی میشود اما اپل تا حدودی درباره آن توضیحات مختلفی ارائه داده است. پروتکل رمز نگاری جدید این کمپانی پروتکل رمزنگاری PQ3 نام دارد که آی مسیج را در مقابل حملات پیچیده کوانتومی مقاوم تر خواهد کرد.

در این روش جهت افزایش امنیت ابتدا کلید اولیه جهت تبادل پیام ساخته میشود، سپس این کلید به صورت خودکار رمزنگاری و از آن استفاده خواهد شد. در اینجا درصورتی که کلید ایجاد شده لو برود قابلیت بازیابی مکالمه به صورت خودکار وجود دارد. در این شرایط هکر باید دو کلید متقارن را کرک کند که با روش های هک فعلی مغایرت دارد و حتی فراتر از روش های موجودی است که هکر ها در پیچیده ترین حملات خود از آن ها استفاده میکنند.

سیگنال در گذشته در برابر حملات کوانتومی مقاوم بوده است

اپل اشاره کرده است که سیگنال اولین پیامرسان در دنیا میباشد که با اضافه کردن پروتکل PQXDH در برابر حملات محاسباتی کوانتومی قابلیت های امنیتی را ارائه کرده است. اما اپل معتقد است حالا آی مسیج با پروتکل رمزنگاری PQ3 خود یک قدم از سیگنال جلوتر میباشد. اپل با بیان داستانی کارکرد پروتکل جدید خود را شرح میدهد.

اپل در بیان این ویژگی از دو شخصیت آلیس (Alice) و باب (Bob) استفاده کرده است. هنگامی که دستگاه آلیس درخواست ایجاد یک ارتباط جدید با دستگاه باب را میدهد، کلیدهای لازم از سرور IDS درخواست میشوند. در مرحله بعدی نیازمند اعتبار سنجی دو کلید درخواستی است. جهت اعتبار سنجی آن ها دستگاه آلیس با استفاده از روش “تایید کلید ارتباطی” (Contact Key Verification) صحت قسمتی از کلید های دریافتی خود را بررسی میکند. این بخش شامل تأیید صحت کلید تایید هویت دستگاه مورد استفاده و اطلاعات ورژن آن است. در مرحله بعدی اعتبارسنجی امضای کلید باید انجام شود. دستگاه آلیس صحت امضای کلیدهای رمزگذاری و برچسبهای زمانی (timestamps) را بررسی میکند. این امضا و برچسب های زمانی تضمین میکنند که کلید های دردسترس معتبر هستند و منقضی نشدهاند. در مرحله بعدی جهت تبادل کلید های متقارن پس از اعتبارسنجی، دستگاه آلیس میتواند از دو کلید رمزگذاری عمومی که در متعلق به باب میباشند جهت اشتراک دو کلید متقارن خود استفاده کند. فرآیند اشتراک هردو کلید متفاوت است. در فرآیند اشتراک کلید شماره یک، کلید اول با استفاده از روش ارسال کلید ECDH، که کلید رمزگذاری موقت در دست آلیس را با کلید عمومی P-256 ایجاد شده توسط دستگاه باب را ترکیب کرده و بدست میآورد. کلید دوم از طریق روش کپسولهسازی کلید Kyber با کلید عمومی ای که در برابر حملات کوانتومی ایمن میباشند بدست میآید.

وجود و ترکیب این دو کلید تضمین میکند که امکان نفود به ارتباط ایجاد شده بدون داشتن هر دو کلید به اشتراک گذاشته شده ممکن نباشد. این بدان معناست که مهاجم یا هکر برای دسترسی به اطلاعات شما، نیاز به شکستن هر دو الگوریتم و کلید را دارد. همانطور که اشاره کردیم شکستن این روش فراتر از روش های موجودی است که هکر ها در پیچیده ترین حملات خود از آن ها استفاده میکنند.

اپل میگوید از iMessage در حملات دولتی سطح بالا که توسط بدافزار ZERO CLICK یا همان بدون کلیک میباشد استفاده شده است. معروف ترین بدافزار ZERO CLICK جاسوس افزار پگاسوس متعلق به گروه NSO اسرائیل است. اپل ادعا میکند که سیستم جدید برای محافظت در برابر حملات شناخته شده و ناشناخته آتی ضروری است.

اپل گفته است این پروتکل جدید امنیتی را به صورت عمومی در سیستم عامل های آی او اس نسخه 17.4، آی پد اوس 17.4، مک او اس 14.4 و واچ او اس 10.4 منتشر خواهد کرد. همچنین این ویژگی هم اکنون در بتا تست عمومی و دولوپر این نسخه ها موجود است.

نظر شما درباره پروتکل رمزنگاری PQ3 آی مسیج چیه؟

جدیدترین مطالب

در آلفا لیکز ثبت نام کنید

برای دسترسی به تمام امکانات و بخش های سایت “عضو آلفا لیکز” بشید